Índice

- ¿Qué es el Internet Industrial de las Cosas (IIoT)?

- ¿En qué se diferencia el IIoT del IoT?

- ¿Cuál es la diferencia entre IIoT y tecnología operativa (OT)?

- IIoT y sistemas ciberfísicos

- Estándares de IIoT y automatización

- IIoT y entornos peligrosos

- Despliegue del IIoT en entornos de Perímetro de Servicio de Acceso Seguro (SASE)

- Defender el IIoT de los ciberataques

- Obtenga más información sobre IIoT

¿Qué es el Internet Industrial de las Cosas (IIoT)?

El Internet Industrial de las Cosas (IIoT) se refiere a la integración de maquinaria y equipos industriales con sensores y software conectados en red para recopilar e intercambiar datos. Los sistemas IIoT utilizan datos en tiempo real y análisis avanzados para optimizar las operaciones, prever las necesidades de mantenimiento y mejorar el rendimiento industrial en general.

El Internet Industrial de las Cosas (IIoT) se refiere a la red interconectada de dispositivos físicos, sensores y software en entornos industriales. Los dispositivos y aplicaciones de IIoT varían ampliamente, y la mayoría están diseñados específicamente para aplicaciones concretas. Los dispositivos IIoT permiten la recopilación y el intercambio de datos entre máquinas, sistemas y personas. Esto permite automatizar los procesos digitales, rastrear los activos en tiempo real, gestionar el consumo de energía y predecir fallos de equipos en un taller. Esto se ha traducido en beneficios empresariales, como la mejora de las condiciones de seguridad, la optimización de las cadenas de suministro y la gestión eficiente de la energía.

El IIoT, también conocido como el internet industrial, surgió como un subconjunto del Internet de las Cosas (IoT) a principios de la década de 2010. Empresas como General Electric Company (GE) y Philips Professional Lighting Solutions estaban conceptualizando y financiando el desarrollo de dispositivos similares a IoT específicamente para entornos industriales. Para 2014, la concienciación estaba aumentando en múltiples sectores económicos, y los líderes empresariales estaban aprendiendo cómo el IIoT podía mejorar la eficiencia, la productividad y las operaciones empresariales. Cuando el concepto de la Cuarta Revolución Industrial (4IR) se popularizó en 2016, rápidamente se entrelazó con el potencial y la promesa del IIoT. La transformación digital, la fabricación inteligente y los sistemas ciberfísicos son posibles gracias a las tecnologías y conceptos del Internet de las Cosas Industrial (IIoT).

Dado que el mundo del IoT incluye dispositivos y aplicaciones de consumo, se requería una nueva clasificación para describir los dispositivos que se integrarían en un flujo de trabajo industrial.

¿En qué se diferencia el IIoT del IoT?

|

Aspecto

|

IIoT

|

IoT

|

|---|---|---|

|

Aplicación

|

Entornos industriales

|

Entornos comerciales y de consumo

|

|

Enfoque principal

|

Mejorar los procesos industriales y la eficiencia

|

Mejorando la comodidad y la conectividad en la vida diaria

|

|

Ejemplos de casos de uso

|

Automatización de la fabricación, optimización de la cadena de suministro, mantenimiento predictivo

|

Casas inteligentes, dispositivos portátiles, ciudades inteligentes, fitness personal

|

|

Tipos de dispositivos

|

Sensores industriales, controladores lógicos programables (PLCs) y sistemas de control de supervisión y adquisición de datos (SCADA)

|

Termostatos inteligentes, altavoces inteligentes, dispositivos de seguimiento de actividad física

|

|

Fiabilidad

|

Requiere alta fiabilidad y disponibilidad continua

|

Se requiere una fiabilidad moderada

|

|

Requisitos de seguridad

|

Estándares estrictos de seguridad y cumplimiento normativo

|

Protocolos de seguridad estándar

|

|

Protocolos de comunicación

|

Protocolos específicos del sector industrial (p. ej., Modbus, OPC-UA)

|

Protocolos estándar de Internet (p. ej., Wi-Fi, Bluetooth)

|

|

Aplicación

|

Dispositivo y función de IIoT

|

Dispositivo IoT y función

|

|---|---|---|

|

Supervisión ambiental

|

Sensores inteligentes: recopilan datos sobre temperatura, humedad y presión en entornos industriales

|

Sensores ambientales: supervisan la calidad del aire, la temperatura y la humedad en los hogares

|

|

Automatización de procesos

|

PLCs: Automatizan procesos industriales y controlan maquinaria

|

Centros de hogar inteligente: automatice los dispositivos del hogar y controle los electrodomésticos inteligentes

|

|

Supervisión remota

|

Sistemas SCADA: supervisión y control remoto de procesos industriales

|

Cámaras de seguridad inteligentes: supervise de forma remota la seguridad del hogar

|

|

Gestión de energía

|

Contadores inteligentes: supervise y optimice el consumo de energía en las instalaciones industriales

|

Termostatos inteligentes: gestione los sistemas de calefacción y refrigeración del hogar para ahorrar energía

|

|

Seguridad y cumplimiento normativo

|

Sistemas instrumentados de seguridad (SIS): garantizar la seguridad en procesos industriales críticos

|

Detectores de humo: detectan humo y alertan a los usuarios sobre posibles incendios

|

|

Procesamiento de datos

|

Dispositivos de computación perimetral: procesan datos localmente en el perímetro de la red en entornos industriales

|

Altavoces inteligentes: procese comandos de voz y controle dispositivos inteligentes del hogar

|

¿Cuál es la diferencia entre IIoT y tecnología operativa (OT)?

Los sistemas de tecnología operativa (OT) supervisan y controlan los procesos y dispositivos físicos en entornos industriales. El concepto surgió en la década de 1960 cuando se emplearon los primeros sistemas SCADA y PLC en la producción. La OT abarca varias tecnologías que se clasifican por aplicación:

- Controladores lógicos programables (PLCs): Automatización y control de procesos industriales

- Control de supervisión y adquisición de datos (SCADA): monitorización y control a distancia

- Sistemas de control distribuido (DCS): Control localizado de los procesos de producción

- Sistemas de control industrial (ICS): sistemas de control completos en la producción industrial

- Sistemas de gestión de edificios (BMS): gestión de servicios de edificios

- Interfaces hombre-máquina (HMI): Interfaces para la interacción humana con sistemas de control

- Sistemas instrumentados de seguridad (SIS): Control de procesos críticos de seguridad

- Sistemas de gestión de energía (EMS): monitorización y optimización de sistemas de energía

- Sistemas de ejecución de fabricación (MES): gestión de las operaciones de la planta (también pueden denominarse sistemas de gestión de operaciones de fabricación (MOM)).

- Sistemas de control de procesos: Control automático de procesos industriales

El IIoT amplía las capacidades de la OT al permitir la recopilación de datos, el análisis y la obtención de información en tiempo real por toda una operación industrial. La tecnología operativa se centra en el control de procesos específicos, y el IIoT facilita un enfoque interconectado para la gestión y optimización industrial.

IIoT y sistemas ciberfísicos

|

Aspecto

|

Sistemas ciberfísicos (CPS)

|

Internet Industrial de las Cosas (IIoT)

|

|---|---|---|

|

Definición

|

Integración de computación, redes y procesos físicos

|

Sensores, instrumentos y dispositivos interconectados en aplicaciones industriales

|

|

Componentes clave

|

Ordenadores integrados, redes, procesos físicos

|

Sensores, dispositivos, redes de comunicación, análisis de datos

|

|

Enfoque principal

|

Monitorización y control en tiempo real de procesos físicos

|

Conectividad, recopilación de datos, automatización y optimización de procesos industriales

|

|

Aplicaciones

|

Redes inteligentes, vehículos autónomos, monitorización médica, control industrial, robótica

|

Fabricación, gestión de la energía, automatización industrial, mantenimiento predictivo

|

|

Objetivo

|

Mejore la eficiencia, la fiabilidad y la seguridad de los sistemas físicos

|

Mejore la productividad, la eficiencia y la seguridad en entornos industriales

|

Estándares de IIoT y automatización

El IIoT requiere un modelo estándar para garantizar la interoperabilidad entre dispositivos y sistemas. También es necesario asignar el IIoT y otras tecnologías industriales a los procesos empresariales para que las empresas puedan adoptar y optimizar el uso de estos sistemas. ISA-95 es el estándar internacional para la integración de sistemas empresariales y de control. En pocas palabras, ISA-95 ayuda a las empresas a comprender cómo integrar IIoT y OT para respaldar diferentes funciones empresariales.

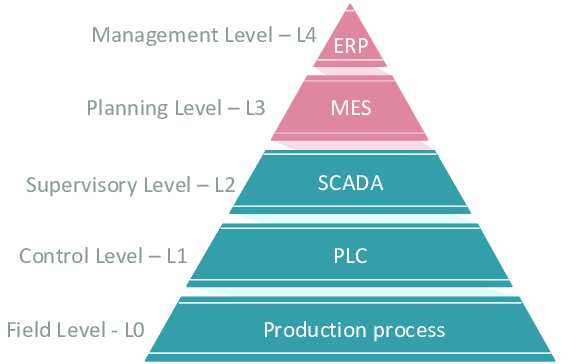

El IIoT desempeña un papel en cada una de las cinco capas del estándar ISA-95:

- Nivel 0: los procesos físicos no son dispositivos IIoT, pero los dispositivos IIoT los supervisan y controlan.

- Nivel 1: los sensores y actuadores son dispositivos fundamentales de IIoT.

- Nivel 2: los sistemas de control pueden estar habilitados para IIoT.

- Nivel 3: los sistemas MES pueden aprovechar los datos del IIoT y pueden ser parte del ecosistema del IIoT.

- Nivel 4: los sistemas de planificación de recursos empresariales (ERP) utilizan datos de dispositivos IIoT para una gestión empresarial más amplia.

La pirámide de automatización ISA-95 muestra las relaciones entre las capas, los sistemas de tecnología operativa (OT) y los procesos empresariales estándar:

La pirámide de automatización ISA-95.

El siguiente escenario es un ejemplo de cómo funciona este modelo en un entorno de fabricación inteligente:

- El estado de una máquina de fábrica de nivel 0 es supervisado por un sensor de nivel 1 habilitado para IIoT.

- Los sensores envían datos a un sistema SCADA de Nivel 2, que procesará y analizará los datos en tiempo real.

- El sistema SCADA se comunica con el MES de Nivel 3 para ajustar los horarios de producción en respuesta a los cambios en el estado/rendimiento de la máquina.

- El MES comunica estos datos al ERP de Nivel 4 para facilitar la gestión de aquellas áreas afectadas por estos ajustes de producción.

IIoT y entornos peligrosos

Debido a que los dispositivos IIoT son fundamentales para la fabricación y la infraestructura crítica, a menudo se implementan en entornos físicos complicados. Las inclemencias del tiempo, las temperaturas extremas y el polvo u otras partículas pueden interferir con los sensores y otros componentes del IIoT. Estos dispositivos deben ser resilientes y permanecer en producción porque se aplican a infraestructuras críticas u otras funciones de alta prioridad. Los sensores de terremotos y volcanes pueden ayudar a los profesionales a predecir desastres naturales y potencialmente salvar vidas, pero solo si esos sensores funcionan correctamente y no se ven afectados por la corrosión, las partículas o las temperaturas extremas.

Existen muchos de estos dispositivos en lugares como el Parque Nacional de Yellowstone, donde los funcionarios supervisan varios fenómenos naturales para ayudar a predecir la actividad volcánica o sísmica. Las estaciones de supervisión continua permiten a los equipos recopilar datos sobre los niveles de emisiones, incluso cuando las fuertes nevadas limitan el tránsito por el parque. Muchos lugares protegidos, como el Parque Nacional de Yellowstone, también tienen áreas sensibles que los funcionarios del parque y los miembros del público deberían evitar. Los sistemas de supervisión remota resilientes pueden proporcionar a los funcionarios lo que necesitan y minimizar la interacción humana con estas áreas vulnerables.

Estaciones de supervisión de emisiones en el Parque Nacional Yellowstone

Los sistemas acústicos submarinos supervisan la velocidad y la dirección del agua para ayudar a identificar y predecir la actividad de las olas. El cable de fibra óptica desplegado a través de volcanes activos ayuda a las autoridades a detectar señales de tensión volcánica y localizar los orígenes de las explosiones. Estos son ejemplos de actividades que salvan vidas gracias a sistemas robustos que pueden soportar un entorno hostil sin comprometer la sensibilidad del dispositivo.

Existen numerosos usos empresariales e infraestructurales para implementar IIoT en entornos hostiles. La producción y el transporte de alimentos y medicamentos pueden requerir una supervisión continua para detectar desviaciones en la temperatura, la humedad o la calidad del aire. Las estaciones meteorológicas, subestaciones eléctricas, tuberías de agua municipales e incluso vías férreas están equipadas con sensores IIoT que requieren protección constante contra los peligros ambientales.

Por esta razón, la planificación de la implementación del IIoT siempre debe considerar el entorno de implementación. Los gabinetes a prueba de intemperie y robustos pueden proteger el dispositivo IIoT del polvo, el agua, la corrosión química y otros peligros. Los requisitos para estos dispositivos generalmente incluyen niveles mejorados de protección contra ingreso (IP), resistencia a golpes y vibraciones, y un rango extendido de temperatura y humedad de funcionamiento. Considere también el tamaño del dispositivo, especialmente si se va a instalar en un armario u otro espacio restringido.

Despliegue del IIoT en entornos de Perímetro de Servicio de Acceso Seguro (SASE)

|

Elemento de SASE

|

Rol en SASE

|

Asistencia para IIoT

|

|---|---|---|

|

Implementación sin intervención

|

Permite el aprovisionamiento y la configuración automatizada de recursos de red y seguridad sin intervención manual

|

Facilita la incorporación rápida y escalable de dispositivos IIoT, reduciendo el tiempo de implementación y los costes operativos. Esto también hace que la implementación sea menos propensa a errores humanos y más fácil de ampliar o reducir según sea necesario.

|

|

Seguridad Zero Trust

|

Garantiza una estricta verificación de identidad y un monitoreo continuo de todos los dispositivos y usuarios, independientemente de su ubicación

|

Protege las redes de IIoT verificando cada dispositivo y usuario antes de conceder el acceso, reduciendo el riesgo de infracciones

|

|

Microsegmentación

|

Divide la red en segmentos más pequeños e independientes para limitar el movimiento lateral de las amenazas

|

Aísla los dispositivos y sistemas del IIoT para contener posibles infracciones y minimizar el impacto de los ataques

|

|

Gestión centralizada

|

Ofrece una plataforma unificada para gestionar las políticas de red y seguridad en toda la empresa

|

Simplifica la gestión de las implementaciones del IIoT al ofrecer una única interfaz para controlar las medidas de seguridad y supervisar el rendimiento de los dispositivos

|

|

Aplicación coherente de la política de seguridad

|

Garantiza que las políticas de seguridad se apliquen de manera uniforme en todos los segmentos de red y puntos de acceso

|

Mantiene estándares de seguridad uniformes para todos los dispositivos IIoT, independientemente de su ubicación, garantizando una protección integral

|

|

Visibilidad a nivel empresarial

|

Proporciona una visibilidad holística de la actividad de la red y los eventos de seguridad en toda la organización

|

Mejora la supervisión de los dispositivos y redes del IIoT, permitiendo la detección y respuesta rápida a posibles amenazas

|

Defender el IIoT de los ciberataques

Para asegurar su internet industrial contra ciberataques, debe incorporar varias prácticas recomendadas y estrategias en la planificación de ciberseguridad de su empresa. Las siguientes son algunas consideraciones comunes al proteger el IIoT y otros dispositivos frente a amenazas avanzadas:

- Seguridad de confianza cero: no se confía por defecto en ningún dispositivo, usuario o aplicación. Se requiere verificación continua.

- Segmentación de la red: divida la red en segmentos más pequeños para limitar la propagación de los ataques.

- Actualizaciones y parches regulares: mantenga todos los dispositivos, software y aplicaciones actualizados con los parches de seguridad más recientes.

- Cifrado: cifre los datos en reposo y en tránsito para proteger la información sensible del acceso no autorizado.

- Seguridad de puntos finales: asegúrese de que todos los puntos finales (dispositivos) tengan medidas de seguridad instaladas, como antivirus, antimalware y sistemas de detección de intrusos.

- Controles de acceso / privilegios mínimos: limite el acceso a los dispositivos y sistemas IIoT únicamente a aquellas personas que lo necesiten.

- Supervisión y registro: monitorice continuamente el tráfico de la red y mantenga registros para detectar y responder rápidamente a actividades sospechosas.

- Formación de empleados: eduque a los empleados sobre los riesgos asociados con los dispositivos IIoT.

Es posible que las empresas con dispositivos heredados que han superado su vida útil deseen ampliar la lista anterior con lo siguiente:

- Parches virtuales: implemente sistemas de prevención de intrusiones (IPS) o Web Application Firewall (WAF) que puedan detectar y bloquear los intentos de explotación sin necesidad de cambios.

- Control de acceso a la red (NAC): en ausencia de seguridad Zero Trust, configure el NAC para autenticar dispositivos y usuarios antes de conceder acceso a la red, y supervise continuamente la presencia de dispositivos no autorizados.

- Defensa perimetral: implemente soluciones de seguridad de red con protección frente a amenazas avanzadas, detección y prevención de intrusiones, y otras funciones avanzadas.

- Auditorías y evaluaciones: programe auditorías periódicas de los sistemas IIoT y la infraestructura de red para identificar y abordar brechas de seguridad o problemas de cumplimiento normativo.

Una plataforma SASE unificada proporciona políticas y controles de seguridad consistentes en todos los dispositivos, usuarios y ubicaciones, independientemente de dónde se implementen los dispositivos IIoT. SASE refuerza la seguridad en el perímetro de la red, acercando la aplicación de políticas al dispositivo IIoT. La naturaleza basada en la nube de SASE permite una gestión de seguridad más escalable y flexible, actualizaciones más sencillas e integración de inteligencia de amenazas en tiempo real.

Obtenga más información sobre IIoT

Términos relacionados

- Acceso remoto

- Perímetro de servicio de acceso seguro (SASE)

- ¿Firewall como servicio? (FWaaS)

- Seguridad del IoT

- Perímetro de red

- Acceso Zero Trust (ZTA)

Lecturas complementarias

- Definición de sistemas ciberfísicos y otros «elementos» conectados

- La fabricación en la nube y su papel en la 4.ª Revolución Industrial

- La Industria 4.0 difumina las líneas entre TI y OT

- Los ciberataques amenazan las operaciones empresariales y la infraestructura crítica

- IIoT: Un impulsor clave y vector de amenazas para la Industria 4.0

- El IoT industrial puede convertirse en un mercado próspero para los MSPs

- Cómo se integra IoT en SASE

- Asegurar los «elementos» inteligentes se está volviendo más difícil y más importante

- Seguridad de la tecnología operativa (OT) en 2024

Cómo puede ayudar Barracuda

Las soluciones de Barracuda ayudan a los fabricantes y empresas industriales a proteger sus activos y sistemas de control contra ciberamenazas avanzadas. El Barracuda CloudGen Firewall Rugged combina una seguridad de próxima generación completa para implementaciones en entornos hostiles con un conjunto de características específicas para los requisitos de la tecnología operativa. Barracuda Secure Connector ofrece protección avanzada y conectividad rentable para implementaciones de IIoT de cualquier tamaño.

Barracuda ofrece una plataforma integral de ciberseguridad que incluye funciones avanzadas de seguridad y conectividad para dispositivos conectados a internet y tecnología operativa. Barracuda ofrece soluciones integrales con la mejor relación calidad-precio y multitud de funciones que protegen contra una amplia gama de vectores de amenazas, respaldadas por un servicio de atención al cliente completo y galardonado. Al trabajar con un solo proveedor, se beneficia de una menor complejidad, una mayor eficacia y un menor coste total de propiedad. Cientos de miles de clientes en todo el mundo confían en Barracuda para proteger su correo electrónico, sus redes, sus aplicaciones y sus datos.